WIN – Windows Backup

La sauvegarde, éternel sujet de conversation des dirigeants d’entreprises et des SysAdmins. J’ai déjà abordé le sujet de la sauvegarde d’un SI1 avec des solutions tierces comme… VEEAM l’ayatollah cross plateforme aux yeux d’émeraudes ! (Non encore une fois, je n’ai toujours pas d’actions). Toutefois, il y des solutions natives aux systèmes d’exploitation permettant de réaliser une sauvegarde complète de ce dernier.

Sur les SEs2 LINUX il existe le bon vieux RSYNC3 des familles (et bien d’autres solutions mais je souhaite regarder uniquement les solutions natives). Sous Windows il y a la fonctionnalités Windows Backup.

Encore une fois, le titre étant d’une explicité déconcertante, je voulais aborder de la sauvegarde WINDOWS à travers Windows Backup.

Prérequis

- SE : Windows Server 2k19 et version ultérieures

- Apps : VMWare/Hyperv

- Autres :

- Powershell

- Windows Admin Center

- RSAT4

Avant Propos

Naturellement, il existe une multitude d’article sur la toile sur l’implémentation de cette fonctionnalité. Vous lecteurs, vous pourriez penser de m part que j’essaie de combler un manque de sujet à couvrir en réalisant cette publication.

Que nenni vous dis-je !

Je souhaite réaliser ce billet surtout pour moi. Ayant débuté il y a peu de sculpter mon CORE de SysAdmin Windows, je veux faire de ce billet mon MODUS OPERANDI et ne pas m’amuser à jongler entre la doc officiel technet et mes journaux de logs.

Si vous souhaitez passer votre route, je n’y vois pas d’inconvénients. Il existe bien des tutoriels et autres guides (mais ce n’est pas le miens).

L’article sera moins volumineux que les précédents et je souhaite aborder les aspects de configuration GUI5 et CLI6.

Théorie

Histoire

Il a toujours été question de réaliser des sauvegardes des systèmes d’informations et ceux depuis leurs créations. Un jour, un gars a dû faire un truc. Super ça marche (avec des chaussures) ! Puis une modification et « Pouf ça ne marche plus (les chaussures ont été enlevé) ». Conséquence ? Il faut tout refaire… Alors que s’il y avait un moyen de restaurer depuis un checkpoint ou une sauvegarde il gagnerait du temps !

Cela va même plus loin que l’IT car cette notion de sauvegarde est intimement liée aux médias. Si les acteurs de la sauvegarde sont des logiciels de nos jours, à une époque reculée c’étaient des Hommes (scribes, moines copistes, druides, chamanes…). La véracité de l’information à protéger de l’oublie pose toutefois un problème car nous n’admettons pas de droit à l’erreur.

Imaginez une faute de copie et vous changer le sens de la donnée ?

Mangeons, ma poule <-> VERSUS <-> Mangeons ma poule

Admettons que je surnomme affectivement ma compagne « ma poule » (Gros misogyne, de patriarcat, sexiste de tes morts ! Tout doux, c’est pour l’exemple), le sens de la phrase n’est pas le même et donc si la première suggère de déjeuner avec ma compagne, la seconde phrase indique que je suis anthropophage…

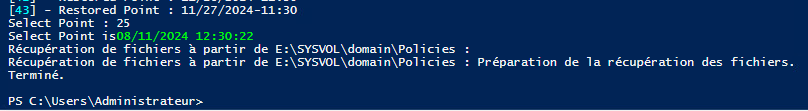

C’est pourquoi Windows dans ces premières versions a inclut cette fonctionnalité, NTBackup. Son objectif, réaliser une copie de données sur des médias de type bande (tape) ou disquette (floppy). Il faut le voir comme un gros copié/collé. Puis progressivement au fil des version, l’utilitaire NTBackup a évolué avec des fonctionnalités complémentaires. Cela s’explique naturellement par l’évolution de la technologie et de tout ce qui gravite autour en comprenant également l’accessibilité des PCs7 à un public professionnel et personnel.

Il faudra attendre Windows Serveur 2008 pour que NTBackup tire sa révérence après (il me semble 11 ans de bon et loyaux services). L’évolution du SE et encore une fois son usage a voulu à Microsoft de développer un nouvel outil, Windows Server Backup. La différence entre les deux est justifiés par la prose en compte de plusieurs types de média de stockage ainsi que la possibilité de sauvegarder les partitions systèmes (séparément) etc. Cet utilitaire a évolué dans le temps et reste encore présent jusqu’à la dernière version de Windows à ce jour, Windows Serveur 2025.

Ce qui pourrait se résumer par la frise suivante.

Pourquoi Windows Backup ?

L’un des éléments les plus sensible des serveurs restent d’assurer en cas d’avarie la possibilité de restaurer un élément ou une version précédente rapidement.

C’est pourquoi, Windows inclus la fonctionnalité NTBackup ou Windows Backup Server de sauvegarder les éléments, les volumes constituant le SE sans avoir à investir dans une solution supplémentaire. Toutefois cette fonctionnalité n’est pas aussi puissante que des solutions spécialisées dans ce domaine.

Question, quel est le point le plus critique d’un SI ? L’AD peut-être ?

Vous gagné une tringle à rideau !

Hé oui l’AD… Il est dans les bonnes pratiques d’Active Directory de sauvegarder ce dernier ainsi que tous les contrôleurs de domaine afin de pouvoir répondre à toute corruption possible de ce rôle névralgique du SI. Voilà pourquoi Windows Server Backup.

Toutefois, je vous donne mon opinion, cela n’a aucun intérêt.

Ah bon ? Alors pourquoi cet article vieux machin si c’est inutile ?

Pas si inutile mais pas loin en réalité. Nous avons tous d’autres solutions de sauvegarde bien plus efficace et que Windows Server Backup pour protéger nos serveurs. Alors à quoi bon cumuler les sauvegardes ?

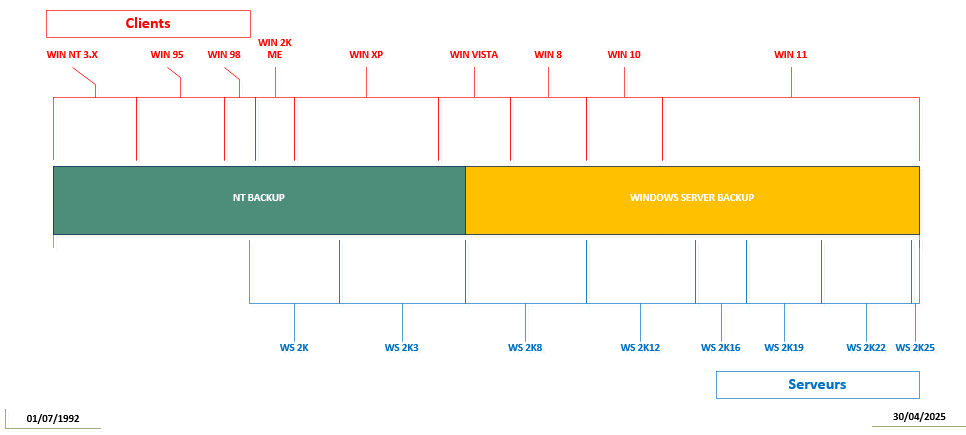

Partons du principe que nous avons implémenter la règle des 3-2-1-1-0 de la bonne pratique des sauvegardes. Dans quel cas notre sauvegarde Windows serait utile vis à vis de notre solution de sauvegarde complémentaire ?

Nous partirons de la problématique, notre DC est corrompu nous devons restaurer l’AD.

- Scénario 1 : Nous sommes très malchanceux et tous nos médias de sauvegarde (SVG8, EXT9 et IMM10) sont hors services. Personnellement, je licencie pour faute grave mon Responsable Informatique cela relève de négligence, mais passons cet aspect RH. Je n’ai plus de sauvegarde. Ma sauvegarde Windows est viable. Je peux restaurer depuis ma sauvegarde locale sur mon environnement de production.

- Scénario 2 : Notre sauvegarde Windows est corrompue (incomplète). Nous n’avons pas connaissance de cet échec (normal car pas de notification, cela reste à notre bon vouloir. Peut-être que je ferai un bout de script pour ça). Notre sauvegarde complémentaire elle est fonctionnelle. Comment pouvons nous traduire cela ? J’ai une sauvegarde locale Windows inexploitable sur l’intégralité de ma chaine (pas de chance hein ?), tous mes points de rétention de sauvegarde tierce sont valides mais avec des données corrompues… Nous avons de la chance. Ah bon tu trouves ? Lorsqu’un DC dysfonctionne et que l’AD est corrompu plus rien ne fonctionne assez vite. Donc oui notre AD est corrompu mais rien ne m’empêche de restaurer le serveur depuis l’application tierce à j-1, j-2 ?

- Sauvegarde Windows LOSE !

La probabilité que nous perdions 3 copies de notre sauvegarde en même temps et selon moi nul et quasi inexistant. Donc le risque que cela se produise est relativement faible. A l’exacte opposé, le risque d’un dysfonctionnement de sauvegarde windows ou de corruption de cette dernière est bien plus grande.

Néanmoins, si nous courrons après le score parfait de sécurité et appliquons les bonnes pratiques nous devons implémenter cette fonctionnalité.

Performances

Qui dit sauvegarde, dit optimisations et performances. Il y a-t-il de la compression et/ou de la déduplication ?

Nativement et depuis WIN 2k19, la déduplication est prise en charge sur les espaces de stockage direct si et seulement si les volumes sont formatés en ReFS11 ou NTFS12.

Dans le cas de la sauvegarde Windows, cela ne pose pas de problème pour protéger un volume sur lequel la déduplication s’applique. Donc tout est bien sauvegardé.

Toutefois ce qui est vrai pour ReFS depuis WS2019 n’ai pas automatique pour NTFS. Qui de mémoire nécessite (pour la dédup naturellement) d’être installé et configuré manuellement.

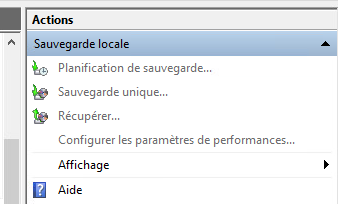

Pratique

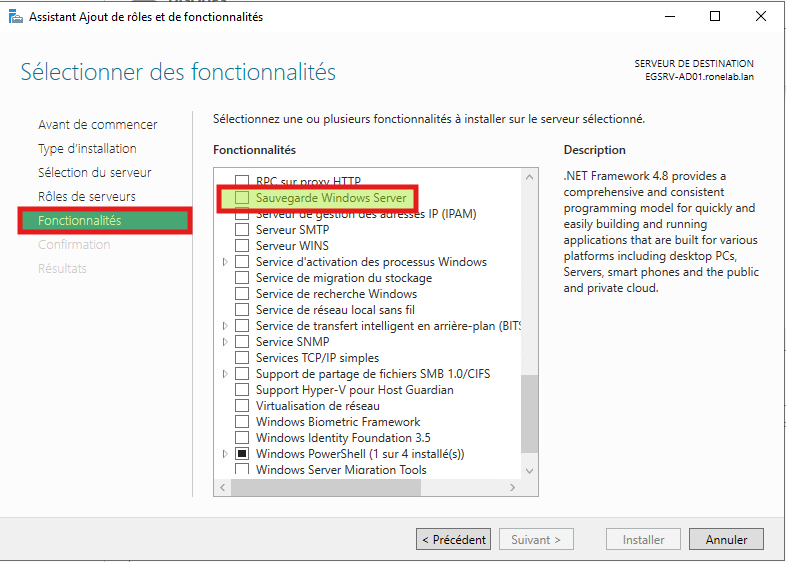

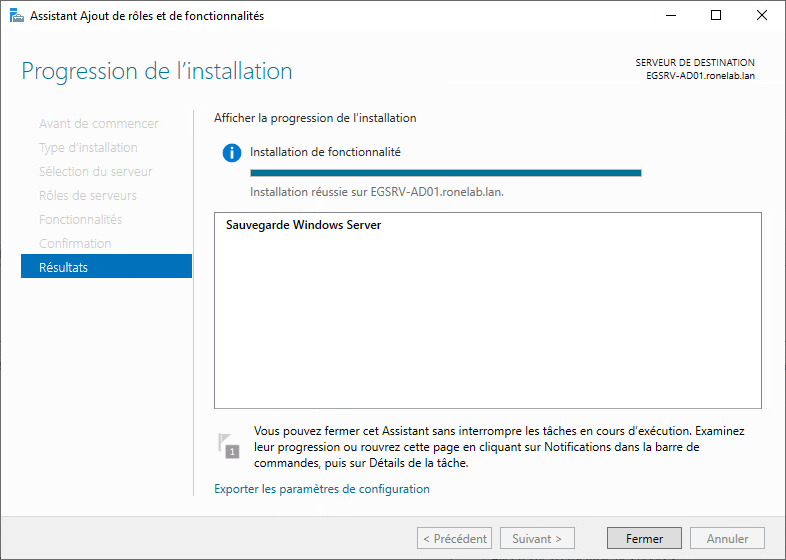

Installation

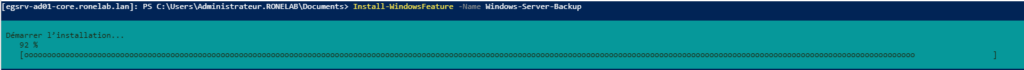

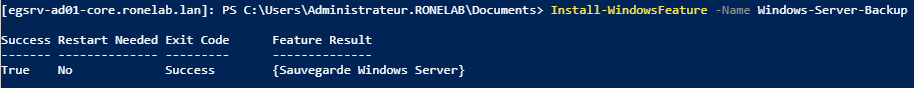

Rien de bien sorcier. Si ce n’est que nous n’avons pas autant de question existentielle quand nous déployons le rôle en commande powershell.

Toutefois, il est possible sur une serveur GUI d’utiliser les commandes CORE. J’ai vérifié dans les textes de loi, y’a pas d’interdiction ni d’objection.

Si l’installation n’apporte à mon sens aucune réelle valeur ajoutée, il faut se souvenir que ce qui parait évident pour les uns ne l’est pas pour d’autres et cela là l’objectif de mon projet, mon entreprise. (Ouai et surtout du bon vouloir du rédacteur et de son caractère aussi lunatique soit il).

Promis la configuration est bien plus intéressante. 🙂

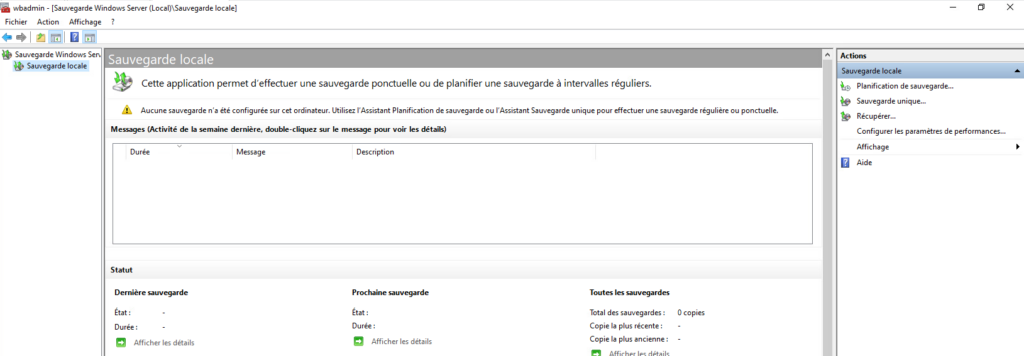

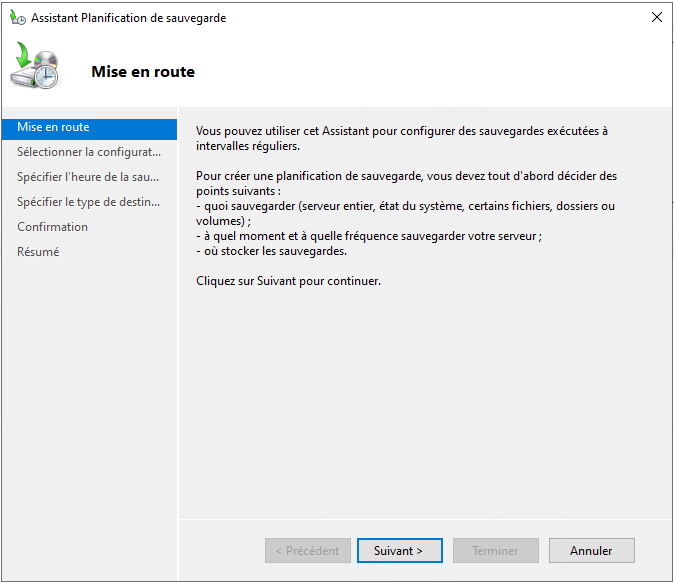

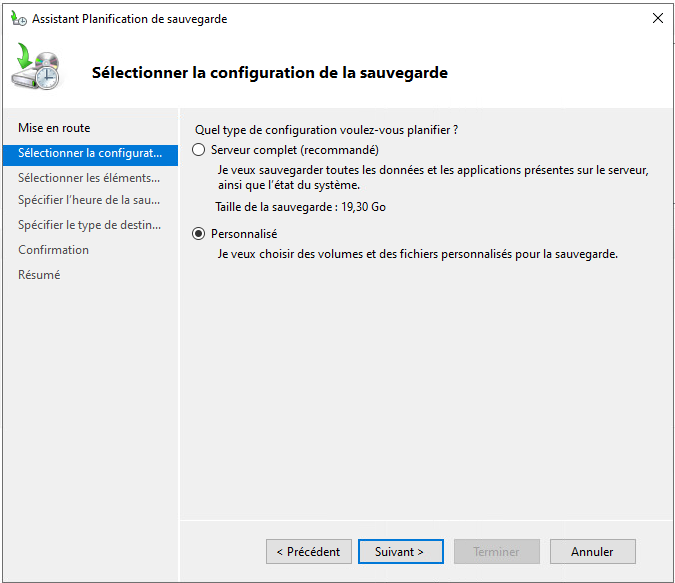

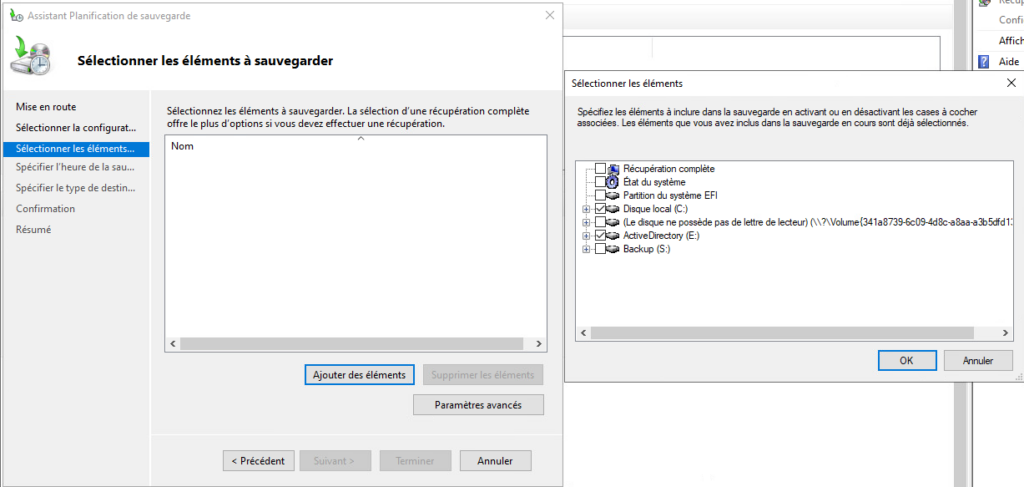

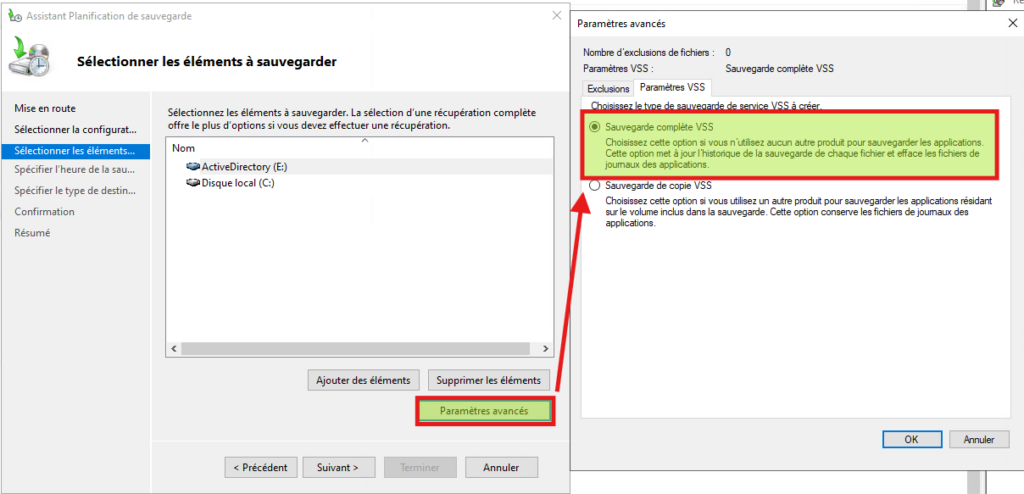

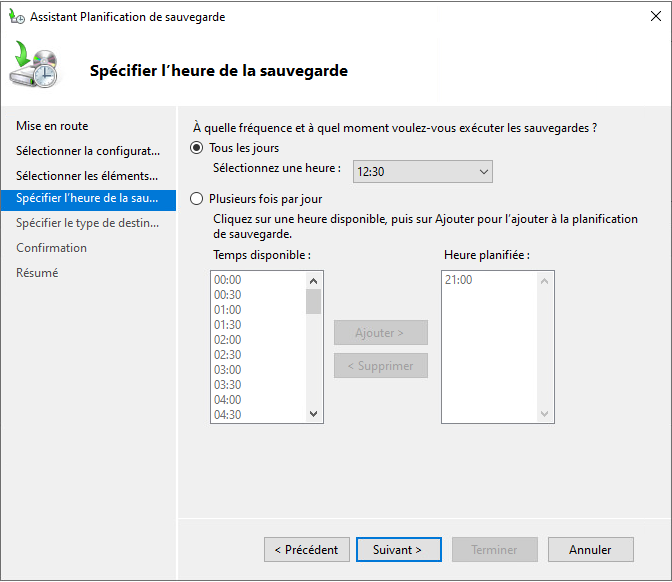

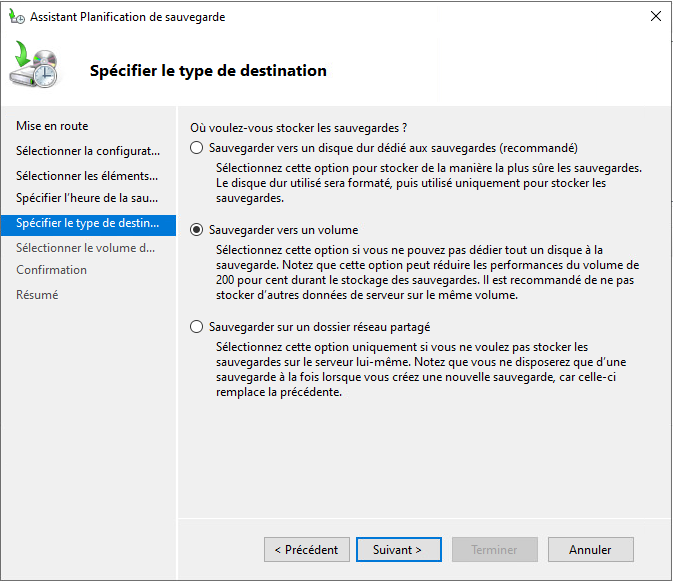

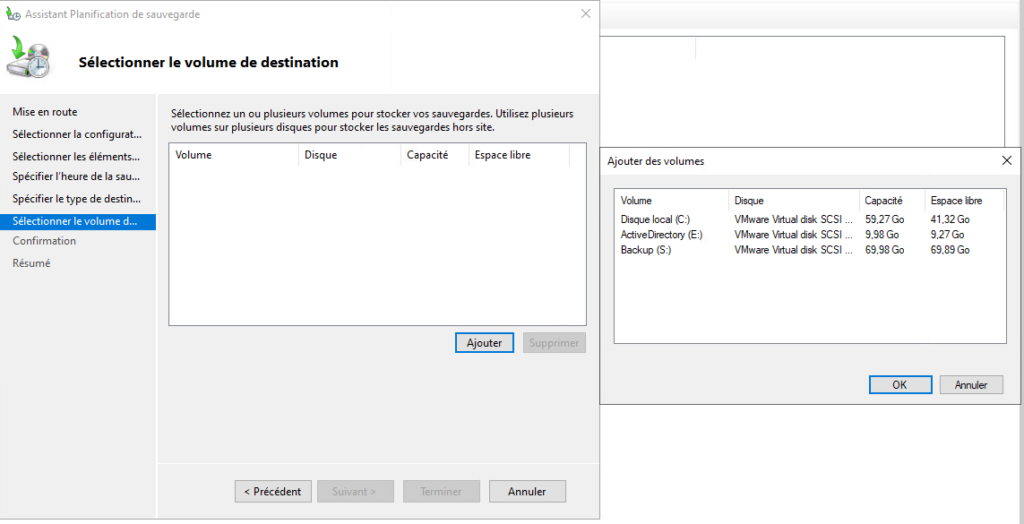

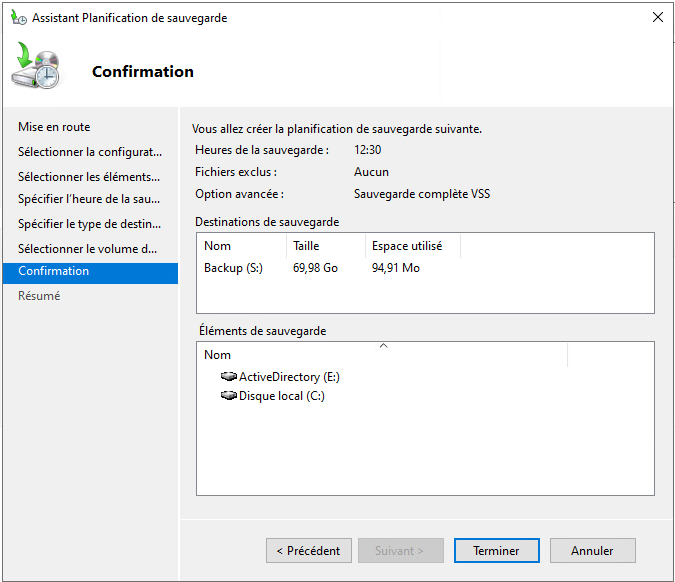

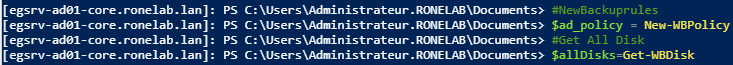

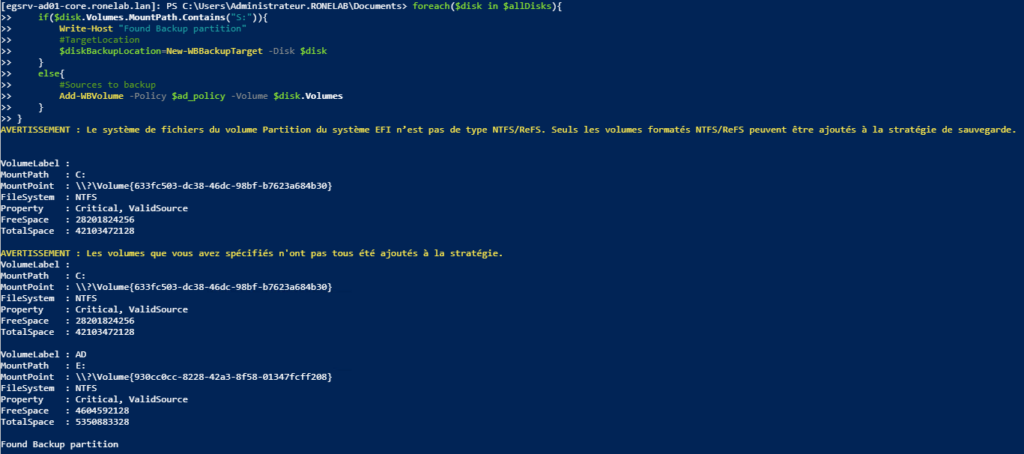

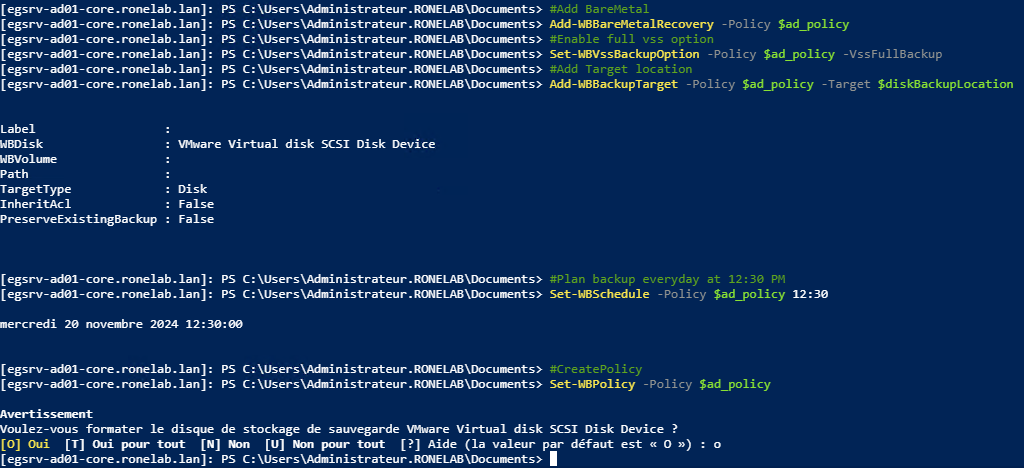

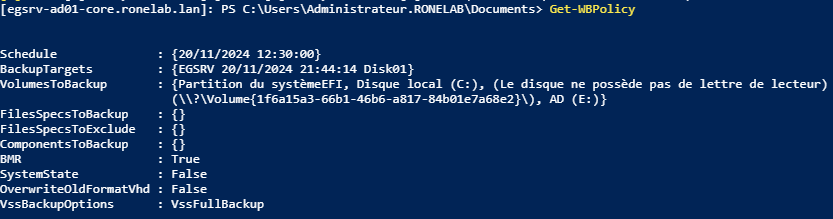

Configuration

C’est marrant, car j’ai échangé il y a peu avec un ancien collaborateur. Et ce dernier me félicitait quant au contenu de mon bloc. Ce qui fait la différence avec d’autres sites ? Mes billets ne sont pas rédigés par l’IA13. C’est vrai que je n’avais pas pensé à ce phénomène qui dois exister au vu du compliment. C’est pourquoi, là au milieu de ce petit billet, je me dis qu’enfoncer le clou (une nouvelle fois ?) serait une bonne chose.

Je n’utilise pas d’IA pour la rédaction, correction de mes articles et encore moins pour la génération de mes scripts. Si au grand jamais je devais me soumettre à l’utilisation d’un quelconque OpenIA, Copilot ou ChatGPT je l’indiquerai. Je ne souhaite pas tomber dans cette pauvreté intellectuelle où l’extrême oisiveté est facilement atteignable 🙂 Comme ça, il n’y a pas tromperie sur la marchandise. Allez, je referme cette porte, regardons un peu comment se configure nos backups.

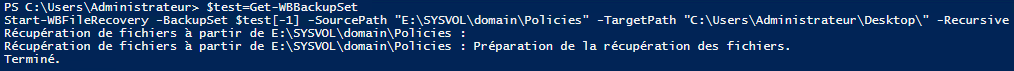

Tests

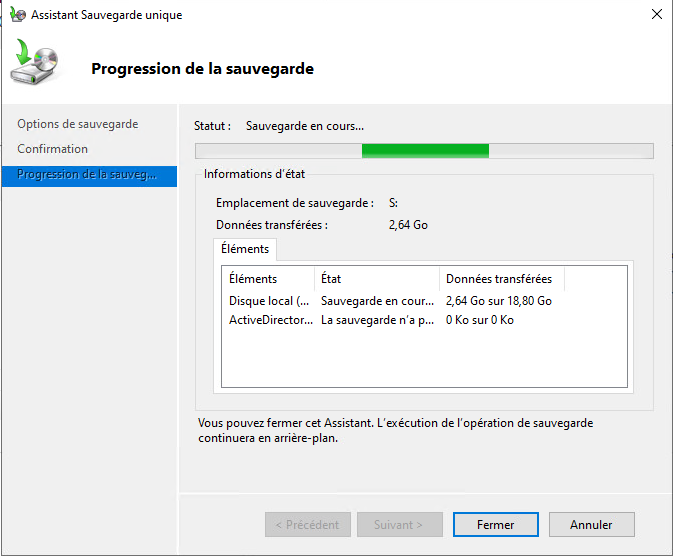

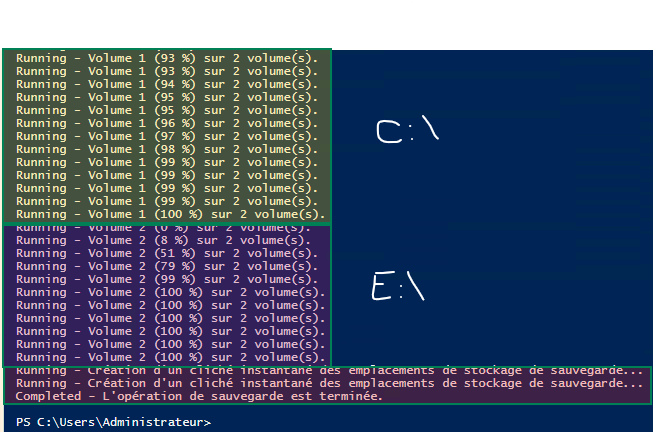

Sauvegarde

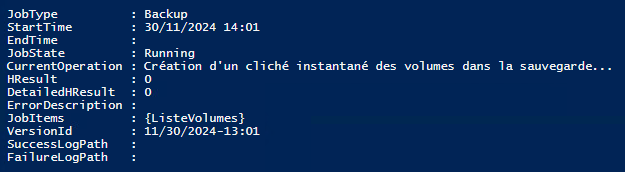

Pour la sauvegarde, je vous dirai deux possibilités. La première nous sommes patients et nous attendons le prochain temps d’exécution de la sauvegarde pour vérifier que cette dernière se soit bien appliquée ou alors deuxième possibilité, vous n’êtes pas patient et vous démarrer cette dernière manuellement.

Dans le second cas, il faudra alors user de la méthodologie ci-dessous.

Néanmoins et je pense qu’il s’agit là d’un énorme point noir, il n’y a aucun moyen de suivre l’état de la sauvegarde ou l’historique des actions relatifs à la sauvegarde Windows.

Nous avons vu dans l’article LAPS16 l’envoi d’un rapport mail pour assurer le suivi. Il suffirait de faire la même chose. La seule variante entre LAPS et WBS17 (je commence à avoir la flemme de taper le mot en entier. Et pourtant je me suis fait ch*é à écrire ce commentaire. Paradoxal ce garçon) est le corps du mail au format HTML (qu’est ce qu’il est blême mon HTML…).

Super, un nouveau script !

Oui, je pourrais faire un nouveau script, mais je n’ai pas envie et cela est justifié du fait que c’est complétement inutile… Comme vu plus haut, la sauvegarde est assurée par des solutions tierces bien plus performantes. Toutefois si votre avis diverge (hé reste poli s’il te plait !) du mien il suffira de générer un rapport html à partir des informations retournés par la commande Get-WBBackup. Si des demandes vont dans ce sens, je réaliserai le bout de code. 🙂

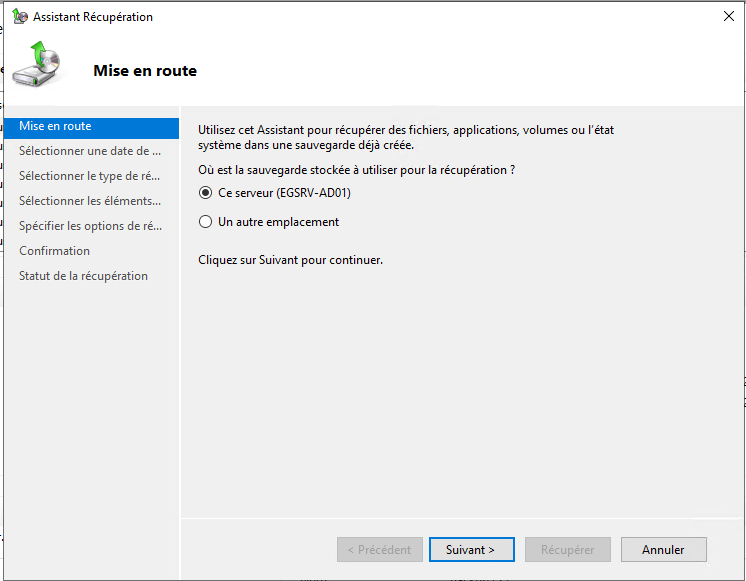

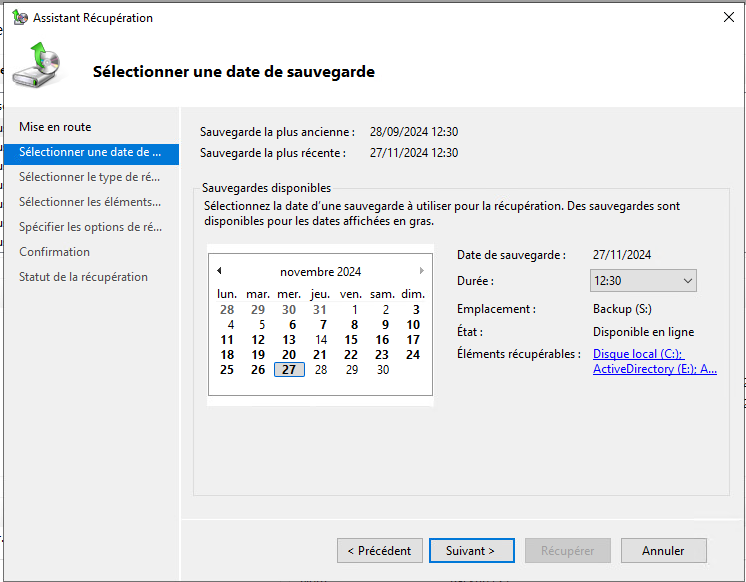

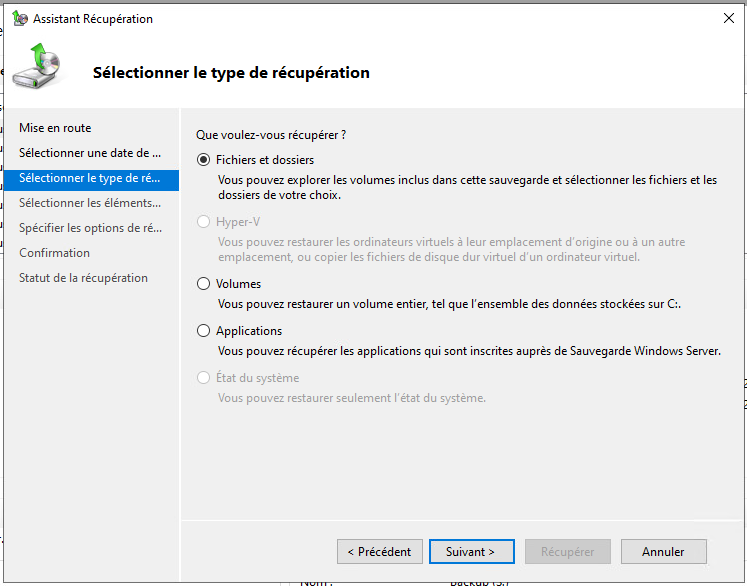

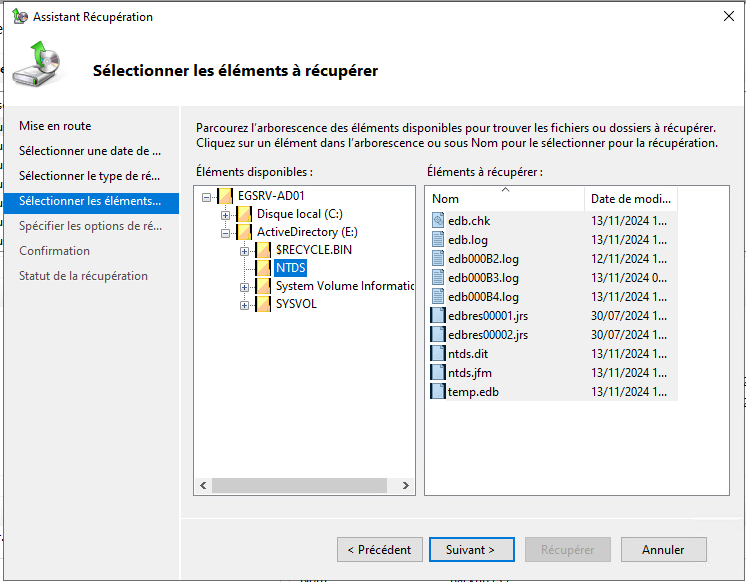

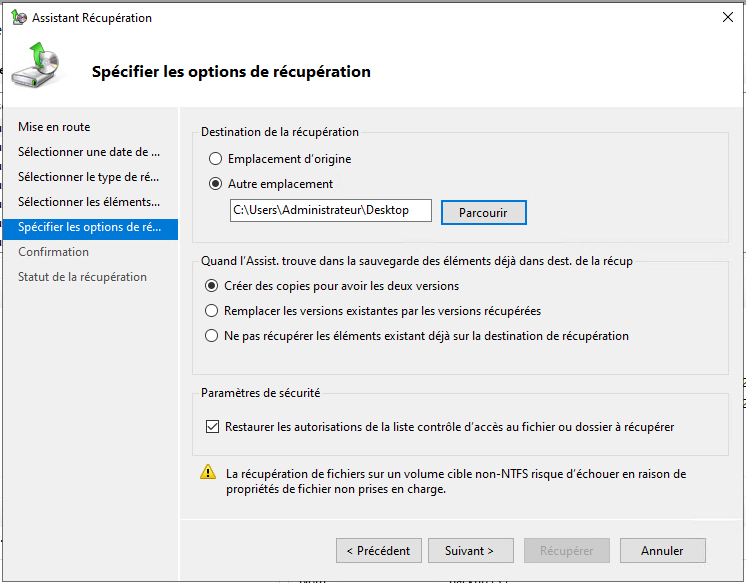

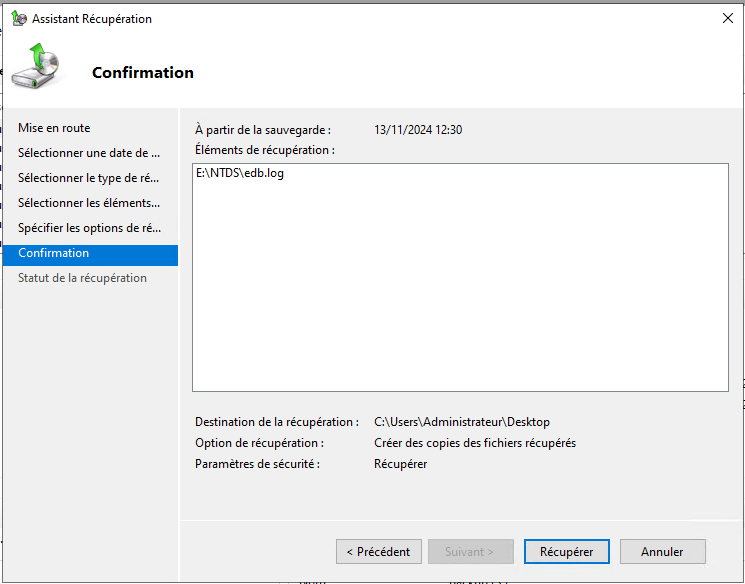

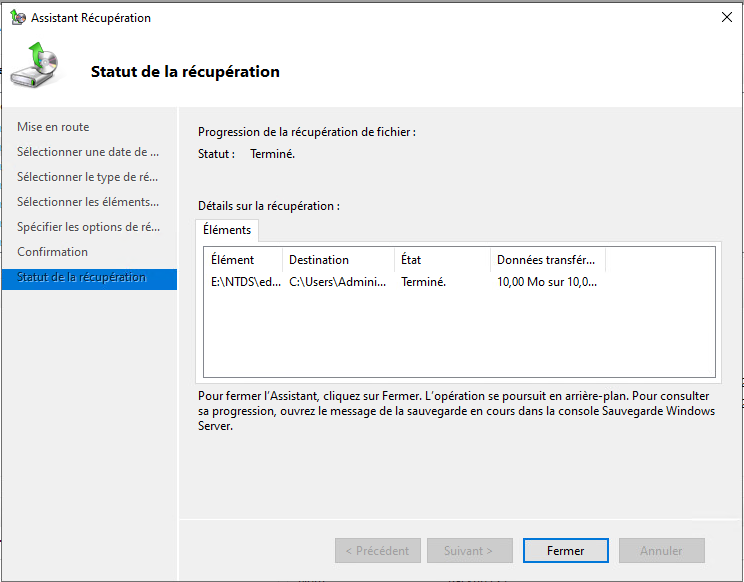

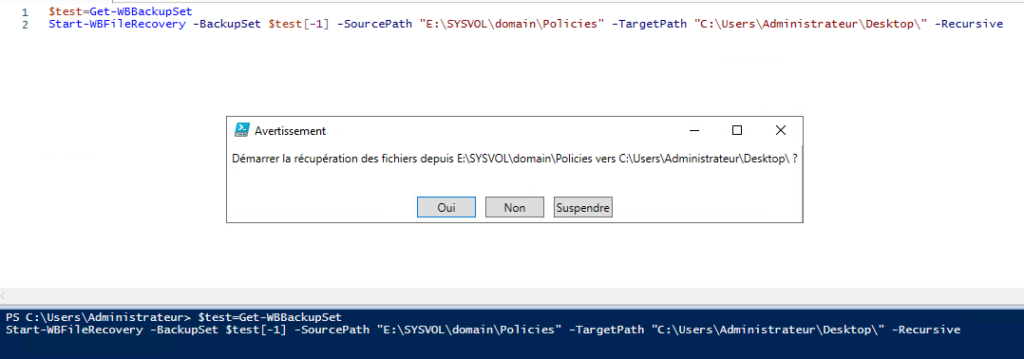

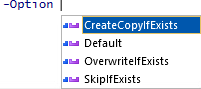

Restauration

La restauration comporte plusieurs types, quatre pour être précis. Je ne traiterai que de la restauration de fichier. Cette décision totalement arbitraire de ma part se justifie par le fait que « Je m’en lustre l’asperge, j’utilise VEEAM ».

VEEAM pour la restauration des volumes ou pour la granularité est bien plus efficace est sécurisé (c’est mon point de vue). Mais néanmoins, cela existe.

Une autre justification est que je n’ai surtout pas envie d’enc***r mon serveur AD18 et mon domaine :3 . (Toujours un langage fleuri, de quoi faire pâlir un académicien).

Conclusion

La sauvegarde dernier rempart. Certes. Mais ce jour il est difficilement concevable qu’une organisation ne possède pas de sauvegarde de son SI (et pourtant vous serez étonnée mais je garde cela pour quelques paragraphes ci-bas). Dans le cas où aucune solution tierce n’est présente, il est vrai que Windows propose une fonctionnalité basique et sans cout supplémentaire inclus de base dans le SE (moyennement son installation tout de même).

Cela n’apporte AUCUNE valeur ajoutée dans le cas d’un DC… Tout ça pour en arriver là ?

La sauvegarde native n’offre pas malheureusement la même puissance que des solutions tierces. La possibilité de pouvoir restaurer un objet AD, un attribut, une GPO sans avoir à restaurer tout l’AD est sans équivoque et bien plus efficient. Rappelons également qu’une corruption AD est possible mais il est plus probable que le SE soit corrompu (mauvaise manipulation, Tuesday updates foireuses).

Nous pouvons également parler de la sauvegarde Windows en local ? Nan mais moi, je sauvegarde sur un partage… Ouai, ba j’ai envie de dire c’est nul. Oui c’est nul… Mais une sauvegarde existe et elle a le mérite d’exister (avez vous constaté que j’ai découvert comment mettre en évidence du texte dans un bloc xD).

En toute franchise, je n’ai jamais en 14 ans d’informatique eu le besoin de réaliser une restauration via la sauvegarde Windows. En revanche je ne compte plus le nombre de fois où je suis passé par VEEAM ou par la corbeille AD…

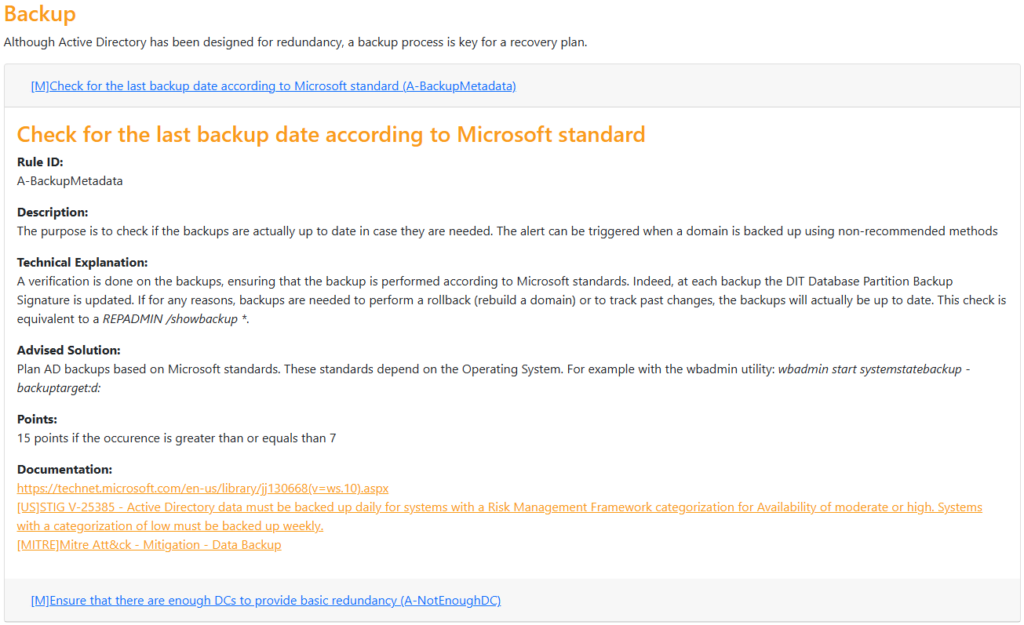

Malheureusement et si nous cherchons le sans faute, le grand Chelem ou les succès du PlayStore/Steam cela compte dans les bonnes pratiques de la santé AD… Un exemple de PingCastle (puis bon c’est 15 points faut pas déconner).

Bref, ça ne mange pas de pain. Toutefois et maintenant nous ne jurons que par le CLOUD et Microsoft O365 Mais savez vous que votre AzureAD n’était pas sauvegardé ?

Si mais avec Microsoft il y a 30 jours de protection.

Non ce n’est pas une sauvegarde et pourtant personne ne s’en préoccupe des tenants.

Contactez votre DSI interne ou votre prestataire informatique pour vous assurer d’être à l’abris de toutes imprévus. Sincèrement.

Dans notre cas, la sauvegarde Windows a été activé sur TOUS mes DCs (j’en ai 4 mais promis je vais en décommissionner c’est en cours) et j’ai une sauvegarde VEEAM. J’ai donc ceinture, bretelle il ne manque que parachute et une vie en plus. Et dernier coup pour enfoncer le clou. La gestion en CORE ce n’est pas si compliqué que ça 🙂

Le mot de la fin

J’écris sur les murs, les noms de ce qu’on nems ! Petit canaillou va, 10 points pour les TSIs ! Vous ne pouvez pas, il y a la médiocrité scolaire de l’auteur en diagonale avec des crevettes tempuras. Pensez à archiver

Erwan GUILLEMARD

Sources

- Erwan GUILLEMARD – LAPS

- Windows – NTBackup

- Windows – Windows Server Backup

- Windows – Backup

- Windows – Déduplication

- Windows – Restore

- Windows – VSS

- SI : Système d’Information ↩︎

- SEs : Système d’Exploitation ↩︎

- RSYNC : Remote Synchronization ↩︎

- RSAT : Remote Administration Tools ↩︎

- GUI : Graphic User Interface ↩︎

- CLI : Command Line Interface ↩︎

- PCs : Personal Computer ↩︎

- SVG : Sauvegarde ↩︎

- EXT : Externalisation ↩︎

- IMM : Immuabilité ↩︎

- ReFS : Resilient File System ↩︎

- NTFS : New Technology File System ↩︎

- IA : Intelligence Artificielle ↩︎

- VSS : Volume Snapshot Service ↩︎

- RTFM : Read The Fucking Manual ↩︎

- LAPS : Local Administrator Password Solution ↩︎

- WBS : Windows Backup Server ↩︎

- AD : Active Directory ↩︎